มัลแวร์ และไวรัส เป็นอีกหนึ่งปัญหาที่อยู่คู่กับเหล่าผู้ใช้งานคอมพิวเตอร์มาอย่างยาวนาน เป็นสิ่งที่เราต้องระวังหากจะทำการคัดลอก หรือดาวน์โหลดไฟล์มาจากที่ใดก็ตาม ซึ่งในปัจจุบันก็มีซอฟต์แวร์ที่ช่วยสอดส่องดูแลคอมพิวเตอร์ของเราได้อยู่ในระดับหนึ่ง แต่ก็ใช่ว่าจะสามารถมองเห็น และจัดการได้ทุกตัว

ล่าสุดมีการรายงานว่า Intel ผู้ผลิตชิปเซ็ตประมวลผลสำหรับคอมพิวเตอร์ระดับชั้นนำ เตรียมที่จะเพิ่มเทคโนโลยีพิเศษเข้าไปในชิปเซ็ตประมวลผล สำหรับคอมพิวเตอร์แบบพกพาตัวล่าสุด ที่จะเปิดตัวเร็ว ๆ นี้ หรือในชิป Tiger Lake Gen 11 (Mobile) บนสถาปัตยกรรม Wilow Cove ขนาด 10nm ที่จะมาพร้อมกับชิปประมวลผล Xe Grahpics แบบภายใน ตัวแรกของ Intel (คล้ายกับ APU ของ AMD)

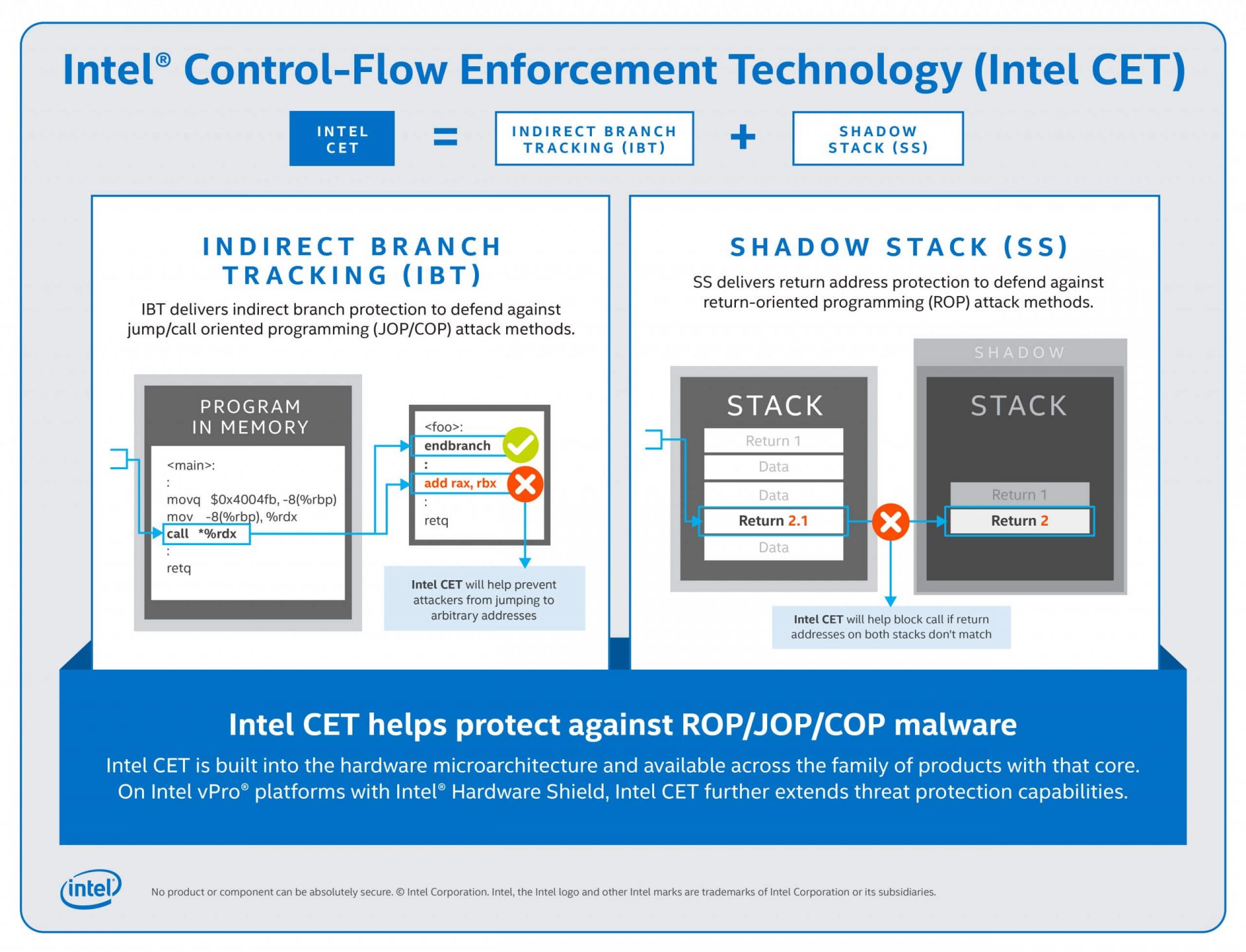

ซึ่งเทคโนโลยีที่พูดถึงคือ CET – Control-Flow Enforcement Technology ที่จะช่วยตรวจจับ และกำจัดมัลแวร์ที่ยากต่อการตรวจสอบด้วยโปรแกรม Anti-Malware ทั้งหลายในปัจจุบัน โดย Intel จะหยิบเทคโนโลยี CET มาใช้งานในชิป Tiger Lake Gen 11 ครั้งแรก และจะเริ่มวางจำหน่ายช่วงประมาณกลางปี 2020 นี้

ย้อนกลับไปช่วงปี 2016 เป็นครั้งแรกที่ Intel เริ่มนำเสนอให้รู้จักกับเทคโนโลยีที่ชื่อว่า CET และเผยหลักการทำงานเบื้องต้นให้เราทราบ แต่ผ่านมา 4 ปี ทาง Intel ก็ได้เพิ่มความสามารถใหม่เข้าไปอีกด้วยคือ Shadow Stack และ Indirect Branch Tracking

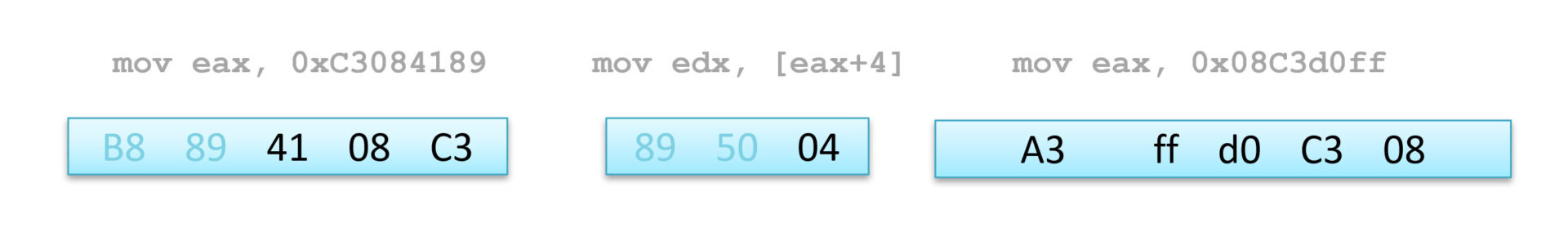

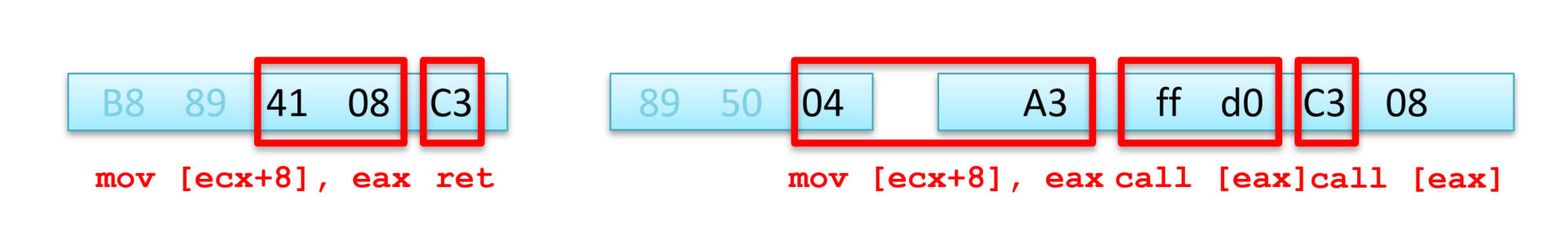

ปกติแล้วโปรแกรมมัลแวร์ทั้งหลายจะมีรูปแบบโปรแกรมแบบ Call Oriented Programming (COP), Jump Oriented Programming (JOP) หรือ Return Oriented Programming (ROP) ที่เป็นรูปแบบโปรแกรมที่ทำให้พวกซอฟต์แวร์ตรวจจับมัลแวร์ในปัจจุบันไม่สามารถมองเห็นได้ ซึ่งมันสามารถเปลี่ยนแปลงการกระทำของโปรแกรมภายในเครื่องของเราได้ ด้วยการใช้โคดของโปรแกรมของไฟล์การทำงานหลัก ที่อยู่ในเมมโมรี่ ซึ่งมันต้องใช้อะไรที่ซับซ้อนกว่านี้ในการตรวจจับมัลแวร์พวกนี้

และด้วยเทคโนโลยี Shadow Stack ของ CET ที่ทำงานแบบ State Machine (การทำงานตามลำดับแบบเครื่องระบุสถานะฯ) ที่จะช่วยตรวจหา และปิดกั้นไม่ให้ตัวมัลแวร์เข้าไปใช้โคดจากในหน่วยเมมโมรี่ ด้วยการปักจองพื้นที่เมมโมรี่นั้น ๆ เอาไว้ และทำการเทียบระหว่าง address ของเมมโมรี่ที่โดนจู่โจมของโปรแกรม เสร็จแล้ว CET จะใช้ความสามารถ Indirect Branch Tracking ในการสาวตัวกลับไปถึงตัวมัลแวร์ และปิดกั้นการทำงานแบบ COP และ JOP ของมัลแวร์ตัวนั้น

แต่ถึงอย่างไร Intel ก็บอกว่าโปรโตคอล vPro ที่ใช้อยู่ก็ตรงตามข้อกำหนดด้านความปลอดภัยของคอมพิวเตอร์อยู่แล้ว แต่เทคโนโลยี CET จะเป็นอีกหนึ่งทางเลือกให้กับผู้ใช้งานทั้งในระดับองค์กร และผู้ใช้งานทั่วไป เพราะยังมีปัญหาต่าง ๆ ที่เกิดขึ้นจากช่องโหว่ในระบบคอมพิวเตอร์ และถูกโจมตีเรื่อยมาตั้งแต่ช่วงปี 2018

อ้างอิง TechSpot, Intel, Software Intel

พิสูจน์อักษร : สุชยา เกษจำรัส