เช้าวันที่ 5 กุมภาพันธ์ 2016 ก็เป็นอีกหนึ่งวันธรรมดาของพนักงานธนาคารกลางของบังกลาเทศ ที่เจอกับปัญหาปรินเตอร์เสียใช้งานไม่ได้

ใครจะไปรู้ว่านี่จะเป็นสัญญาณว่าโครงข่ายของธนาคารที่ดูแลเงินสำรองของประเทศถูกโจมตีจนสูญเงินไปเกือบ 1,000 ล้านเหรียญ (ราว 35,400 ล้านบาท) ให้กับแฮกเกอร์ชื่อกระฉ่อนจากเกาหลีเหนือที่ชื่อ Lazarus Group

นี่เป็นเพียงหนึ่งในวีรกรรมสุดแสบที่ Lazarus ป่วนทั้งโลกไว้เท่านั้น

Lazarus เป็นใคร

ชื่อของ Lazarus มาจากชื่อของนักบุญลาซารัสแห่งเบทธานี (Lazarus of Bethany) ซึ่งตามความเชื่อของศาสนาคริสต์ คือผู้ที่พระเยซูชุบชีวิตหลังเสียชีวิตไป 4 วัน กลุ่มนี้ได้ชื่อนี้มาเพราะว่ามัลแวร์ที่ทางกลุ่มใช้ทรงพลังมากจนกำจัดได้ยาก จนอาจเรียกได้ว่าอมตะเหมือนนักบุญลาซารัส

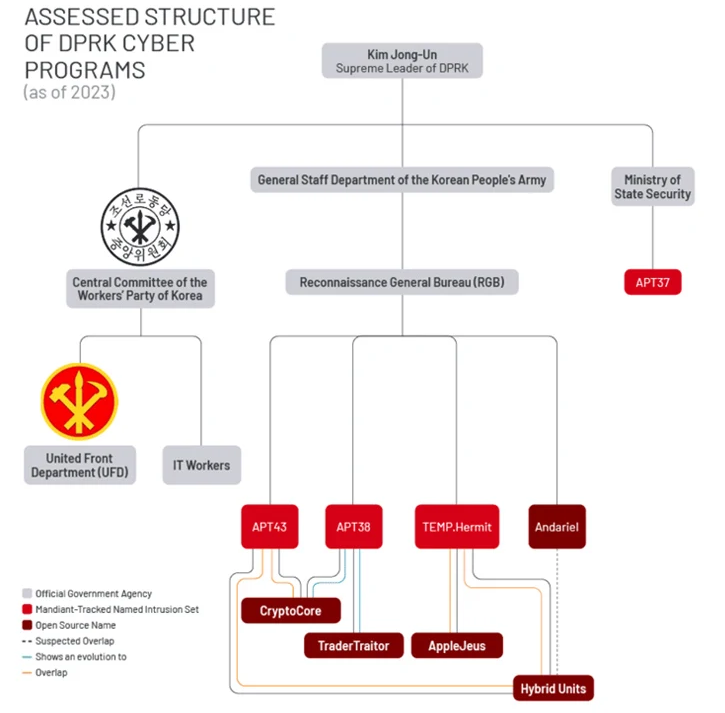

หน่วยงานของรัฐ ผู้เชี่ยวชาญ และสื่อในฝั่งโลกตะวันตกชี้ว่า Lazarus มีความเชื่อมโยงกับรัฐบาลเกาหลีเหนือที่กรุงเปียงยาง อยู่ภายใต้การกำกับของสำนักงานลาดตระเวน (Reconnaissance General Bureau – RGB) หน่วยข่าวกรองทางทหารที่ทรงพลังมากในเกาหลีเหนือ

โดย Group-IB ผู้เชี่ยวชาญด้านการวิเคราะห์ภัยคุกคามไซเบอร์เผยว่าได้ตรวจพบหมายเลขที่อยู่ IP ที่ควบคุมมัลแวร์ที่ใช้ในการโจมตีเหยื่อที่อยู่ในพื้นที่ที่เรียกว่าโพทงกัง เขตนี้เป็นที่ตั้งของหน่วยงานด้านความมั่นคงเกาหลีเหนือ รวมถึงการที่เป้าหมายหลักคือองค์กรฝั่งเกาหลีใต้ จึงเชื่อมโยงได้ว่า Lazarus มาจากเกาหลีเหนือ

แต่ Lazarus เป็นชื่อที่ต่างชาติตั้งให้เท่านั้น โดย คิม กุกซอง (Kim Kuk-Song) ชาวเกาหลีเหนือผู้แปรพักตร์ไปอยู่เกาหลีใต้ ชี้ว่า Lazarus มีชื่อเรียกภายในรัฐบาลเกาหลีเหนือว่า 414 Liaison Office (สำนักงานประสานงาน 414) โดย Lazarus ยังเป็นเพียง 1 ในหลาย ๆ ชื่อเรียก ที่มีทั้ง APT38 TEMP.Hermit และ Hidden Cobra

รัฐบาลเกาหลีเหนือไม่เคยยอมรับการมีตัวตนอยู่ของ Lazarus

ตัวตนสมาชิก

ทางสำนักงานสอบสวนกลางของสหรัฐอเมริกา หรือ FBI พบบุคคลที่ชื่อว่า พักจินฮยอก (Park Jin-hyok) ที่เชื่อว่าเป็นหนึ่งในสมาชิกกลุ่ม

FBI อธิบายว่าพักเป็นโปรแกรมเมอร์ที่จบการศึกษาจากมหาวิทยาลัยระดับท็อปของเกาหลีเหนือ ก่อนจะไปทำงานในบริษัทที่ชื่อว่า Chosun Expo ในเมืองต้าเหลียนของจีน ทำงานสร้างเกมออนไลน์และโปรแกรมพนันสำหรับลูกค้าทั่วโลก

FBI ชี้ว่าตรวจพบร่องรอยทางดิจิทัลของพักในต้าเหลียนย้อนลงไปถึงปี 2002 ก่อนที่ในปี 2013 หรือ 2014 ที่กิจกรรมทางอินเทอร์เน็ตจะปรากฏออกมาจากกรุงเปียงยางเป็นหลัก และไปพบกับสิ่งที่ระบุว่าเป็นภาพถ่ายของพักจากอีเมลที่ Chosun ส่งไปแนะนำตัวพักกับลูกค้าในปี 2011

สำนักข่าว BBC รายงานว่าพักเป็นเพียงส่วนหนึ่งของแฮกเกอร์ที่รัฐบาลเกาหลีเหนือฝึกฝนมาตั้งแต่เด็กให้เป็นนักรบไซเบอร์ และเคยมีรายงานว่าเกาหลีเหนือมีกองทัพไซเบอร์ที่มี ‘นักรบไซเบอร์’ มากถึง 6,000 คน

นอกจากพักจินฮยอกแล้ว ทางสหรัฐฯ เคยมีการตั้งข้อกล่าวหาชาวเกาหลีเหนืออีก 2 ราย ในชื่อ จอนชางฮยอก (Jon Chang Hyok) และ คิมอิล (Kim Il) ด้วย

เครื่องมือที่ใช้

จากการวิเคราะห์ของผู้เชี่ยวชาญพบว่า Lazarus มีความเข้าใจในรูปแบบการโจมตีไซเบอร์ที่ลึกซึ้งและซับซ้อนมาก มีความสามารถในการสร้างโครงสร้างพื้นฐานสำหรับปล่อยบอตเน็ตไปโจมตีเหยื่อ

มีการสร้าง ‘สถาปัตยกรรมแบบสามชั้น’ ที่นำเซิร์ฟเวอร์ที่ตัวเองแฮกมาได้ด้วยช่องทาง SSL เชื่อมต่อติดกัน ในบางกรณีก็ใช้เซิร์ฟเวอร์ของเหยื่อเป็นฐานการปล่อยการโจมตีเหยื่อเอง

Lazarus ใช้เครื่องมือแฮกที่หลากหลายและซับซ้อน ผสมทั้งมัลแวร์เรียกค่าไถ่ ฟิชชิ่ง และการฝังตัวเข้าไปในระบบ ในหลายกรณีสามารถแฮกได้โดยไม่ต้องใช้ช่องโหว่ Zero Days ด้วยซ้ำ

สำหรับการปกปิดตัวเองก็ใช้ VPN และการเข้ารหัสการจราจรทางอินเทอร์เน็ตเพื่อให้จับตัวได้ยากขึ้นไปอีก

วีรกรรม

แม้ว่าจะผู้เชี่ยวชาญจะเชื่อว่ากลุ่ม Lazarus ก่อเหตุมาอย่างน้อยตั้งแต่ปี 2007 แต่ Lazarus ได้เริ่มเป็นที่รู้จักทั่วโลกจากเหตุแฮก Sony Pictures Entertainment ในปี 2014

เรื่องมันมีอยู่ว่าทางค่ายปล่อยภาพยนตร์ The Interview ที่มีเนื้อหาล้อเลียน คิม จองอึน (Kim Jong-un) ผู้นำสูงสุดของเกาหลีเหนือ แม้ว่าจะมีการเตือนอย่างรุนแรงจากฝั่งเกาหลีเหนือก็ตาม

ในกรณีของการแฮกธนาคารกลางบังกลาเทศเมื่อปี 2016 นั้น Lazarus ใช้วิธีการหลอกระบบการโอนเงินระหว่างประเทศหรือ SWIFT ให้ทำการถอนเงินในบัญชีที่ธนาคารกลางบังกลาเทศฝากไว้กับธนาคารกลางของสหรัฐฯ หรือ Fed และโอนไปที่ธนาคารแห่งหนึ่งในฟิลิปปินส์เพื่อถอนออกมาฟอกเงินภายหลัง

ความน่าทึ่งและน่ากลัวในเวลาเดียวกันของการแฮกในครั้งนั้น ก็คือการที่ Lazarus ได้คำนวณวันโจมตีไว้ล่วงหน้าว่าจะเกิดขึ้นในช่วงระหว่างนอกเวลาทำการของ Fed และธนาคารบังกลาเทศ นอกจากนี้ยังติดกับช่วงเทศกาลตรุษจีน ซึ่งเป็นวันหยุดในฟิลิปปินส์ด้วย ทำให้กว่าที่ทุกธนาคารจะรู้ว่ามีการแฮกก็ผ่านไปแล้ว 5 วัน

ยิ่งไปกว่านั้น การแฮกที่เกิดขึ้นยังมีการเตรียมการไว้ล่วงหน้าอย่างน้อย 1 ปี ด้วยการฝังมัลแวร์เข้าไปในธนาคารผ่านไฟล์ประวัติส่วนตัวของผู้สมัครงานปลอมที่ Lazarus ส่งเข้าไปยังอีเมลของธนาคารกลางบังกลาเทศ

อีกเคสที่ใหญ่ไม่แพ้กรณีนี้ ก็คือการแพร่กระจายของมัลแวร์เรียกค่าไถ่ WannaCry ในปี 2017 ที่กระทบคอมพิวเตอร์ในกว่า 150 ประเทศ รวมถึงไทย ก็เชื่อกันว่าเป็นฝีมือของ Lazarus เช่นกัน

เป้าหมาย

ตั้งแต่ปี 2007 เป็นต้นมา Trend Micro ชี้ว่าเป้าหมายหลักของ Lazarus คือองค์กรรัฐบาลและเอกชนของเกาหลีใต้ ชาติศัตรูคู่แค้นของเกาหลีใต้

แต่ก็มีมุ่งเป้าไปยังสถาบันทางการเงินของประเทศต่าง ๆ และองค์กรด้านอาวุธเพื่อขโมยข้อมูลการทหารด้วย องค์กรที่ตกเป็นเหยื่อมีทั้งที่อยู่ในสเปน เวียดนาม ไต้หวัน โปแลนด์ และอีกมากมาย

ตามที่เชื่อกันนั้น บทบาทหลักของ Lazarus คือการใช้เครื่องมือทางไซเบอร์ในการได้มาซึ่งเงินและข้อมูลในการสนับสนุนโครงการอาวุธนิวเคลียร์ของเกาหลีเหนือ

ที่ต้องทำเช่นนี้ก็เพราะเกาหลีเหนือตกอยู่ภายใต้มาตรการคว่ำบาตรของสหรัฐฯ ประเทศต่าง ๆ แม้แต่จีน และรัสเซีย ที่เป็นพันธมิตร รวมถึงองค์การระหว่างประเทศเป็นจำนวนมาก เหตุส่วนใหญ่ก็มาจากโครงการอาวุธนิวเคลียร์ของเกาหลีเหนือนั่นเอง

ยังคงอาละวาดอยู่

Lazarus ปรับตัวตามโลกคริปโทด้วยการหันมาเล่นงานกระเป๋าเงินคริปโทบนแพลตฟอร์มต่าง ๆ มากขึ้น เน้นการโจมตีไปที่ Cross-Chain Bridge Protocol จุดเชื่อมต่อระหว่างบล็อกเชน อย่างกรณีการขโมยเงินคริปโทสกุลต่าง ๆ จาก Harmony มากกว่า 100 ล้านเหรียญ (ราว 3,677 ล้านบาท)

ทางกลุ่มยังรู้ช่องทางในการฟอกเงินคริปโทด้วยการใช้กระเป๋าเงินคริปโทหลายใบ ผสมกับบริษัทแลกเงินคริปโทที่ไม่ตรวจประวัติ และตลาดแลกเปลี่ยนคริปโทแบบ P2P เพื่อหลบเลี่ยงการตรวจจับของประเทศต่าง ๆ ด้วย

แนวโน้มการขโมยคริปโทตั้งแต่ปีที่แล้วจนถึงปัจจุบันไม่มีทีท่าที่จะลดลงเลย แพลตฟอร์มที่ได้รับความเสียหายก็มากขึ้นเรื่อย ๆ

ZachXBT นักสืบสวนเส้นทางคริปโทเผยว่าในช่วงระหว่างเดือนสิงหาคม 2020 – ตุลาคมปีที่แล้ว Lazarus ฟอกเงินคริปโทที่ขโมยมาได้จากการแฮกคริปโท 25 แพลตฟอร์มมูลค่ารวมกว่า 200 ล้านเหรียญ (ราว 7,350 ล้านบาท)

ใครก็เป็นเหยื่อได้

ด้วยความสามารถที่ซับซ้อนและเป้าหมายแบบกว้างขวางขนาดนี้ ทำให้ Lazarus ถือเป็นกลุ่มแฮกเกอร์ที่น่ากลัวระดับต้น ๆ ของโลกกลุ่มหนึ่ง

ใครจะรู้ว่าวันหนึ่งตัวเราหรือองค์กรที่เราอยู่อาจตกเป็นเหยื่อ Lazarus เข้าสักวันหนึ่ง

กว่าจะถึงตอนนั้นก็ต้องคอยระวังตัวให้ดี โดยเฉพาะอีเมลหรือข้อความที่ดูไม่มีพิษมีภัย มักจะเป็นจุดเริ่มต้นของมหากาพย์ความเสียหายทางไซเบอร์โดยไม่รู้ตัว