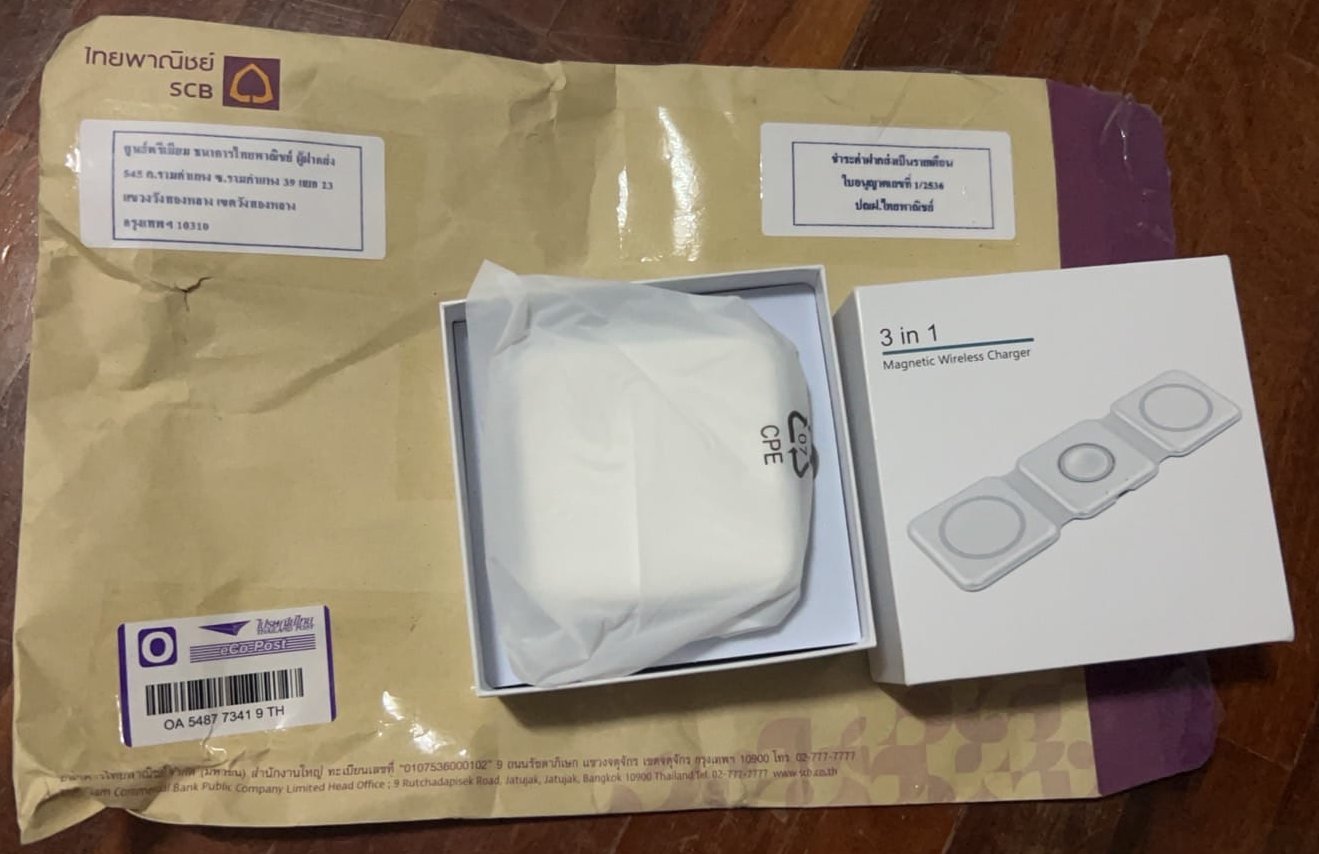

ช่วงปลายเดือนมิถุนายนที่ผ่านมา ผู้ใช้ Facebook จำนวนหนึ่งออกมาโพสต์ว่า ธนาคารไทยพาณิชย์ส่งซองจดหมายที่มีแท่นชาร์จไร้สายอยู่ด้านในมาให้ถึงที่บ้าน โดยอ้างว่าเป็นของสมนาคุณ ผู้ใช้รายดังกล่าวระบุว่าหากชาร์จแล้วจะถูกดูดเงินทันที บางรายถึงขั้นบอกว่าได้รับข้อมูลจาก “พนักงาน” ของไทยพาณิชย์ว่าแท่นชาร์จไร้สายที่ถูกส่งมาในข่าวสามารถดูดเงินจากคนที่ใช้ได้ หากนำไปเสียบชาร์จ

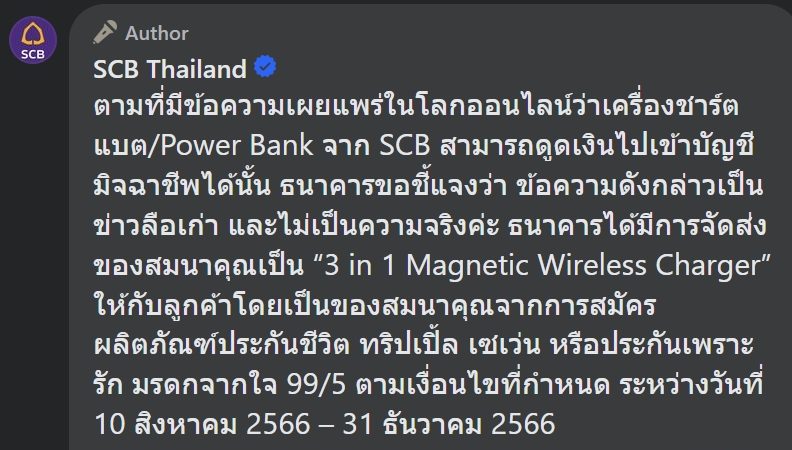

อย่างไรก็ดี เมื่อวันที่ 27 มิถุนายนที่ผ่านมา ธนาคารไทยพาณิชย์ก็ออกมาระบุว่าเครื่องชาร์จแบตฯ หรือพาวเวอร์แบงก์ตามที่เป็นข่าวนั้นเป็นของที่ธนาคารส่งออกไปจริง เพื่อเป็นของสมนาคุณสำหรับการสมัครผลิตภัณฑ์ของธนาคาร แต่ไม่เคยมีคนที่ถูกเครื่องชาร์จตัวนี้แฮกแม้แต่คนเดียว

แล้วอุปกรณ์แบบนี้ดูดเงินได้จริงไหม

พักเรื่องที่ว่าธนาคารส่งแท่นชาร์จ/พาวเวอร์แบงก์ไปจริงหรือเปล่าออกไปก่อน เรื่องที่น่าคิดคือพาวเวอร์แบงก์ที่เราใช้กันอยู่ทุกวัน จริง ๆ แล้วมันดูดเงินของเราได้จริงหรือ

การที่แท่นชาร์จไร้สาย พาวเวอร์แบงก์ หรืออุปกรณ์ใด ๆ ก็ตามจะสามารถแฮกเราได้นั้น อย่างแรกคือมันต้องมีหน่วยความจำที่สามารถเก็บมัลแวร์ไว้ และต้องมีตัวเชื่อมต่อเครือข่ายอินเทอร์เน็ตเพื่อส่งข้อมูลออกไป ซึ่งก็แปลว่าการดูดข้อมูลเป็นไปได้ และก็เคยมีการทดสอบแล้วด้วย

สรุปสั้น ๆ สำหรับคนที่ไม่อยากอ่านยาว คือมีการทดลองว่าแท่นชาร์จและแบตฯ สำรองสามารถดูดข้อมูลได้ แต่วิธีการซับซ้อน โอนข้อมูลช้า ต้องมีการเตรียมการ และต้องเป็นอุปกรณ์ที่เชื่อมต่อเน็ตได้ พูดง่าย ๆ คือแท่นชาร์จหรือก้อนแบตฯ ต้องต่อเน็ตได้ หรือมีการเตรียมการที่ฝั่งสมาร์ตโฟน เช่น แอบติดตั้งแอปฯ ลงไป ว่าจะให้เป็นตัวส่งข้อมูล

แท่นชาร์จไร้สายถูกแฮกได้ไหม?

นักวิจัยจากมหาวิทยาลัยฟลอริดา ร่วมกับ CertiK เคยเผยวิธีการแฮกแท่นชาร์จไร้สายด้วยวิธีการที่ชื่อว่า VoltSchemer เป็นการควบคุมแรงดันไฟฟ้าของแท่นชาร์จให้ปล่อยพลังงานแบบผิดปกติ โดยแฮกเกอร์จะต้องนำอุปกรณ์ดัดแปลงแรงดันไฟฟ้าเข้ามาอยู่ในบริเวณแท่นชาร์จและอุปกรณ์ที่นำมาชาร์จ อาจฝังไว้ในรูปปลั๊กไฟและพอร์ต USB ที่ใช้เสียบแท่นชาร์จ

วิธีนี้จะช่วยให้แฮกเกอร์สามารถดัดแปลงสนามแม่เหล็กไฟฟ้าที่แท่นชาร์จปล่อยออกมาและนำไปควบคุมระบบการช่วยเหลือด้วยเสียง (voice assistant) ของสมาร์ตโฟนให้ไปสร้างความเสียหายแก่ตัวแท่นชาร์จและสมาร์ตโฟน

นักวิจัยพบว่าวิธีนี้ใช้ได้ผลกับกับแท่นชาร์จไร้สายทั้ง 9 ตัวที่นำมาทดสอบ ผลก็คือ สมาร์ตโฟนที่ทำการทดสอบเปิดไม่ติด อุปกรณ์อื่น ๆ ที่วางบนแท่นชาร์จก็เสียหายทั้งหมด

อย่างไรก็ดี นักวิจัยชี้ว่ากลไกการชาร์จแบบไร้สายได้รับการออกแบบมาให้ปลอดภัยกว่าการเสียบสายชาร์จมาก และการโจมตีให้สำเร็จก็ทำได้ยากมาก เพราะต้องไปเตรียมการแอบฝังอุปกรณ์ดัดแปลงแรงดันไฟฟ้าไว้ล่วงหน้า แถมยังไม่สามารถขโมยข้อมูลอะไรออกไปได้ด้วย เพราะวิธีการนี้เน้นทำลายอุปกรณ์

แล้วพาวเวอร์แบงก์ล่ะ?

เมื่อปี 2018 ริกคาร์โด สโปเลาร์ (Riccardo Spolaor) จากมหาวิทยาลัยอ็อกซ์ฟอร์ด ในสหราชอาณาจักร และทีมวิจัยจากมหาวิทยาลัยวอร์ชิงตัน สหรัฐอเมริกา และมหาวิทยาลัยปาดัว จากอิตาลี ได้ทดสอบวิธีการแฮกสมาร์ตโฟน Android ผ่านพาวเวอร์แบงก์ โดยเรียกวิธีนี้ว่า ‘PowerSnitch’

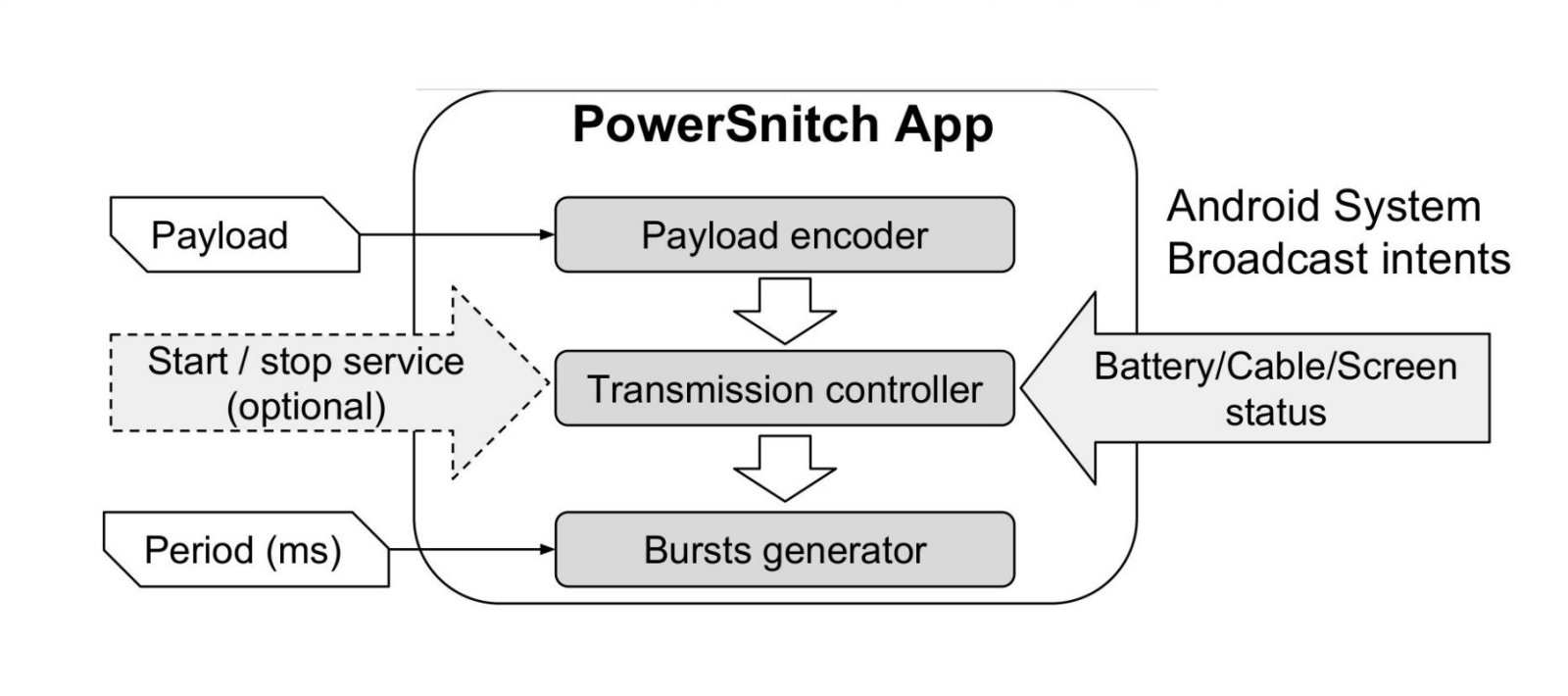

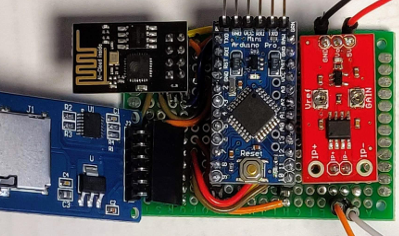

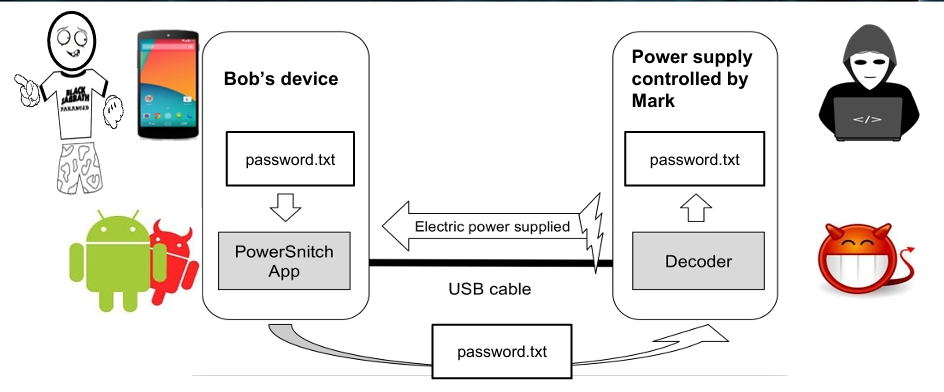

PowerSnitch ประกอบด้วยแอปพลิเคชันที่ชื่อ PowerSnitch และอุปกรณ์แปลงรหัส (decoder) ที่แปลงสัญญาณที่ใช้ในการเติมพลังงานเข้าแบตเตอรี่ของสมาร์ตโฟน ผ่านซอฟต์แวร์ที่ชื่อว่า GNURadio ไปเป็นข้อมูลที่ส่งไปยังแอปฯ

เจ้าตัวอุปกรณ์แปลงรหัสนี้ประกอบด้วยเซนเซอร์ โมดูล Wi-Fi การ์ด micro SD และการ์ดรีดเดอร์ SPI

ขั้นตอนการโจมตีก็คือจะต้องแอบใส่อุปกรณ์แปลงรหัสนี้เข้าไปยังพาวเวอร์แบงก์ของเป้าหมาย โดยสามารถเสียบไว้ตรงพอร์ตเสียบสายก็ได้ หรือจะใส่พาวเวอร์แบงก์ของตัวเองไว้ล่วงหน้าแล้วทำทีเป็นให้เหยื่อยืมก็ได้ จากนั้นก็จะต้องแอบลงแอปฯ ไว้ในสมาร์ตโฟนเหยื่อ อุปกรณ์แปลงรหัสถึงจะทำงาน

ซึ่งการดูดข้อมูลจะไม่กระทบกับการชาร์จแบตเตอรี่ และสามารถเล็ดลอดระบบการป้องกันของสมาร์ตโฟน เพราะมันจะใช้กระแสพลังงานส่วนเกินจากการชาร์จในการส่งข้อมูลไปยังแอปฯ

การทำงานของมันคือตัวแอปฯ จะส่งข้อมูลภายในอุปกรณ์ของเหยื่อผ่านกระแสพลังงานส่วนเกินไปยังอุปกรณ์แปลงรหัสที่แอบฝังไว้ในพาวเวอร์แบงก์ โดยไม่จำเป็นต้องเชื่อมต่ออินเทอร์เน็ต

วิธีการนี้สามารถใช้เพื่อดูหน่วยความจำของเครื่องสมาร์ตโฟนเพื่อขโมยพาสเวิร์ด รายชื่อติดต่อ และรูปภาพ แต่นักวิจัยไม่ได้ระบุว่าผู้โจมตีจะสามารถทำอะไรกับเครื่องนอกจากดูข้อมูล เช่น ป้อนคำสั่งให้แอปฯ ธนาคารโอนเงินออกไป ได้หรือไม่

ทีมวิจัยให้รายละเอียดว่าตัวแอปฯ ยังนำไปดัดแปลงในรูปแบบอื่น ๆ อย่างแอปฯ ธรรมดาที่คนมองข้าม เช่น นาฬิกาปลุก หรือไม่ก็เลียนแบบแอปฯ ที่มีชื่อเสียงก็ได้

แต่ทำจริง ๆ ยาก

นักวิจัยระบุว่าวิธีการแฮกรูปแบบนี้เวลาจะทำจริง ๆ นั้นค่อนข้างยุ่งยาก เพราะก็เหมือนกับ VoltSchemer ที่ผู้โจมตีต้องทั้งแอบติดตั้งแอปฯ ลงอุปกรณ์ของเหยื่อไว้ล่วงหน้า และต้องให้เหยื่อมาใช้พาวเวอร์แบงก์ที่ผู้โจมตีแอบใส่อุปกรณ์แปลงรหัสเตรียมไว้

ข้อมูลที่ดูดไปได้ยังเป็นในจำนวนที่น้อยและใช้เวลานานมาก ๆ จากข้อมูลในรายงานของทีมวิจัยระบุว่า PowerSnitch สามารถดูดข้อมูลเร็วที่สุดได้เพียง 2 บิตต่อวินาทีเท่านั้น ซึ่งหากต้องการดาวน์โหลดไฟล์ที่มีขนาด 1 เมกะไบต์ จะต้องใช้เวลาราว 68 นาทีในการดาวน์โหลด ซึ่งในเวลาขนาดนั้นแบตเตอรี่ก็คงใกล้เต็มแล้ว

อีกทั้งผู้วิจัยก็บอกเองว่าการป้องกันตัวจากการแฮกด้วย PowerSnitch ทำได้ง่ายมาก ๆ เพียงแค่ปิดสมาร์ตโฟนขณะชาร์จก็หยุดการโจมตีได้แล้ว

ยิ่งไปกว่านั้น มาจนถึงตอนนี้ก็ยังไม่เคยมีข้อมูลรายงานว่ามีผู้ถูกแฮกด้วยวิธีนี้เลยแม้แต่กรณีเดียว

ก็ต้องระวังอยู่ดี

แต่ก็นั่นแหละ การวิจัยนี้เกิดขึ้นหลายปีแล้ว มาจนถึงตอนนี้มันก็น่าจะถูกนำไปพัฒนาต่อให้อันตรายขึ้นได้ เพียงแต่ยังไม่เคยมีกรณีที่ได้รับรายงานเท่านั้น

ถึงแม้ว่าพาวเวอร์แบงก์จะดูดข้อมูลจากเราไม่ได้ง่ายขนาดนั้น แต่ก็ต้องระวังตัวอยู่ดี เพราะไม่ว่าจะเป็นพาวเวอร์แบงก์ หรือพอร์ตชาร์จสาธารณะ ก็มีโอกาสขโมยข้อมูลจากเราได้ทั้งนั้น (แม้จะยากมาก ๆ ก็ตาม)

ช่องทางทางการเท่านั้น

สำหรับคำถามที่ว่าธนาคารส่งแท่นชาร์จหรือพาวเวอร์แบงก์ให้จริงไหม ก็ต้องถามข้อมูลจากช่องทางทางการของธนาคาร ทั้งเบอร์โทรศัพท์ เว็บไซต์ หรือช่องทางโซเชียลมีเดียต่าง ๆ

แต่ที่ชัวร์ที่สุดก็คงจะหนีไม่พ้นเบอร์โทรศัพท์ทางการและติดต่อกับธนาคารที่สาขาโดยตรง เพราะช่วงหลัง ๆ มานี้ มิจฉาชีพทำช่องทางโซเชียลมีเดียเลียนแบบธุรกิจ หน่วยงาน และสถาบันทางการเงินที่มีอยู่จริง ๆ ได้อย่างสมจริงมาก ๆ จนเกลื่อนโลกออนไลน์จนคนสับสนว่าอันไหนเป็นของจริงหรือของปลอมกันแน่